Cyber Threat Intelligence Cara Menganalisis Ancaman Siber

- By pena-edukasi

- 11:34 05/06/2025

- 0

Di era digital saat ini, keamanan siber menjadi prioritas utama bagi organisasi, pemerintah, dan individu

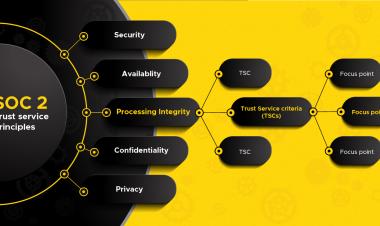

SOC 2 Compliance Mengapa Penting untuk Keamanan Jaringan

- By pena-edukasi

- 11:51 31/05/2025

- 0

Dalam dunia digital yang semakin kompleks dan rentan terhadap ancaman siber, keamanan data menjadi prioritas utama bagi organisasi